У мережі почали поширювати новий інструмент для пентестингу під назвою Villager, пов'язаний з підозрілою китайською компанією та описаний дослідниками як «наступник Cobalt Strike на базі штучного інтелекту». Його вже завантажили понад 10 тисяч разів з моменту випуску в липні.

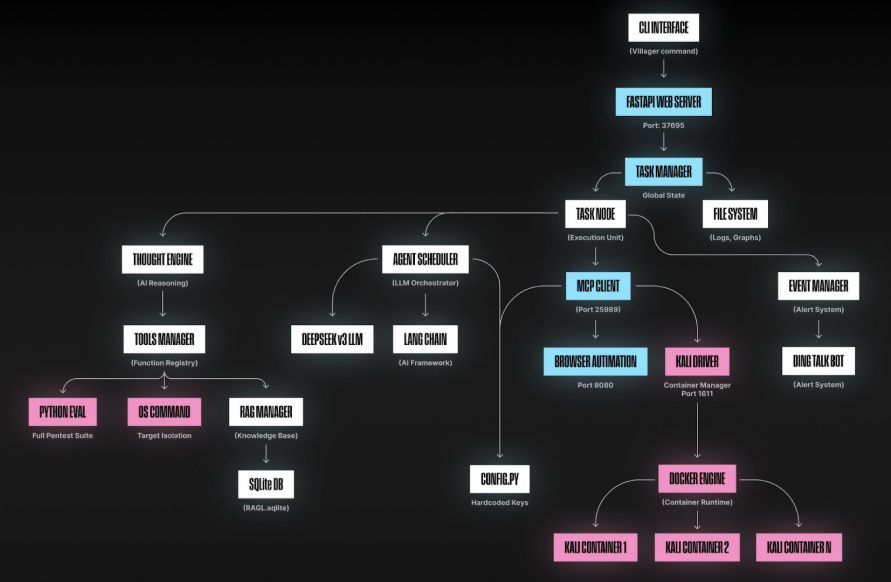

Пакет, опублікований у Python Package Index, працює як клієнт Model Context Protocol (MCP) і об'єднує безліч інструментів безпеки. Він включає Kali Linux і сотні інструментів, які також можна використовувати для масштабних кібератак. Villager також містить моделі штучного інтелекту DeepSeek для автоматизації робочих процесів тестування та інші інструменти штучного інтелекту, такі як база даних з 4201 системних запитів ШІ для генерації експлойтів і механізмів, що ускладнюють виявлення.

«Як і Cobalt Strike, його можна використовувати в законних цілях, але він також може застосовуватися в зловмисних сценаріях без необхідності спеціальних знань, оскільки інструмент повністю автоматизований», — розповів The Register головний дослідник безпеки штучного інтелекту в Straiker Ден Регаладо.

У звіті Регаладо та його колеги Аманди Руссо з компанії, що займається безпекою на основі ШІ, сказано, що в ході розслідування вони реєстрували в середньому 200 завантажень кожні три дні, а загалом — 9952 завантаження для різних операційних систем, включаючи Linux, macOS і Windows.

Дослідники пов'язали інструмент для тестування на проникнення на основі ШІ з китайською організацією Cyberspike. Вона вперше з'явилася в листопаді 2023 року, коли домен cyberspike[.]top був зареєстрований на ім'я Changchun Anshanyuan Technology Co. Фірма вказана як постачальник послуг з розробки ШІ та прикладного програмного забезпечення.

Однак у компанії, здається, немає веб-сайту чи будь-яких інших ознак, що вказують на законність її діяльності. Крім того, більш рання лінійка продуктів компанії Changchun Anshanyuan під назвою Cyberspike була завантажена на VirusTotal у грудні 2023 року.

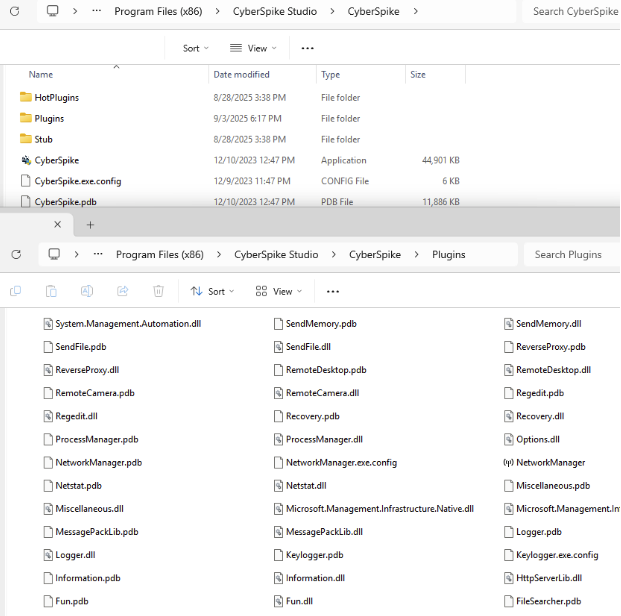

Проаналізувавши бінарні файли, у Straiker виявили, що весь програмний пакет Cyberspike пов'язаний з AsyncRAT — трояном, що володіє такими можливостями, як доступ до віддаленого робочого столу, злом облікових записів Discord, логування натискань клавіш, перехоплення веб-камери та інші функції стеження.

«Наш аналіз підтверджує, що Cyberspike інтегрував AsyncRAT у свій продукт Red Team, а також додаткові плагіни для відомих хакерських інструментів, таких як Mimikatz. Ці інтеграції демонструють, як Cyberspike перепакував відомі хакерські інструменти та інструменти для атак у готову інфраструктуру, призначену для тестування на проникнення та потенційно шкідливих операцій», — написали Регаладо та Руссо.

«Компанія викликає великі підозри, оскільки зареєстрована в Китаї і має дійсну фізичну адресу, але ми не думаємо, що там є офіс, і немає інформації про співробітників. Крім того, їхній веб-сайт був закритий на початку 2024 року. Весь код Villager містить слова китайською мовою, і творець також з цієї країни. Але також можна помітити, що Villager все ще використовує домен компанії, а це говорить про те, що команда використовує інфраструктуру», — додав Регаладо.

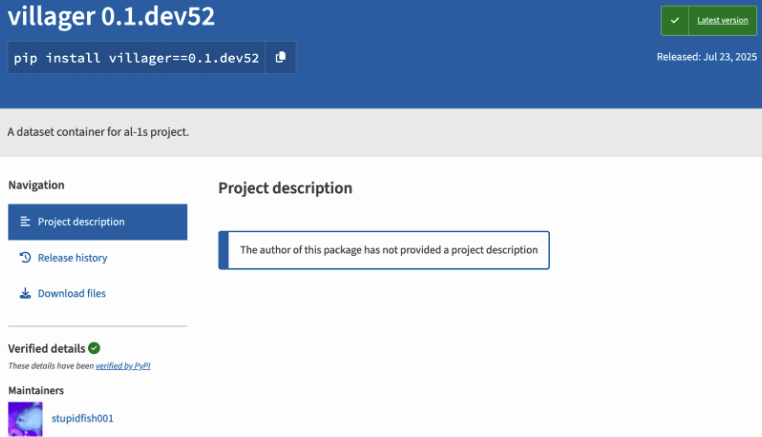

Команда Cyberspike випустила інструмент для пентестингу на PyPI 23 липня. Автор @stupidfish001 — колишній гравець команди HSCSEC (Capture the Flag, CTF), що важливо, оскільки ці змагання в Китаї надають канал для набору та навчання досвідчених хакерів.

Сам Villager включає кілька компонентів для пентестингу — або атаки на чужу систему, залежно від того, хто використовує фреймворк ШІ. Він застосовує клієнтську службу MCP (порт 25989) для централізованої передачі повідомлень і координації, а також базу даних з 4201 системним запитом ШІ для генерації експлойтів і прийняття рішень у режимі реального часу. Villager автоматично створює ізольовані контейнери Kali Linux для сканування мережі, оцінки вразливостей і пентестингу.

Villager також інтегрується з Pydantic AI для забезпечення дотримання правил форматування вихідних даних ШІ і налаштовує контейнер на цілодобову функцію самознищення для видалення журналів активності та даних аналізу програмного інструменту.

Все це значно спрощує використання Villager для запуску атак, спрямованих на одне веб-додаток, в яких він використовує ШІ для коригування експлойту на основі виявлених даних.

Так, при виявленні WordPress Villager автоматично запускає WPScan у контейнері Kali; при ідентифікації кінцевої точки API він перемикається на автоматизацію браузера для перевірки потоків аутентифікації. Система перевірки завдань гарантує успішність кожного етапу перед продовженням виконання.

Крім того, інструмент дозволяє розробити більш складний ланцюжок атак з кількома інструментами. Механізми забезпечення безпеки розгортаються через виконання ОС.

Регаладо каже, що хоче проінформувати компанії про цю раніше недокументовану загрозу та про швидкість, з якою зловмисники використовують ШІ у своїх злочинних цілях. «Зловмисники діють дуже швидко, автоматизуючи атаки за допомогою ШІ. Захисникам також слід використовувати продукти на основі ШІ для вжиття заходів з тією ж швидкістю», — сказав він.

Коментарі